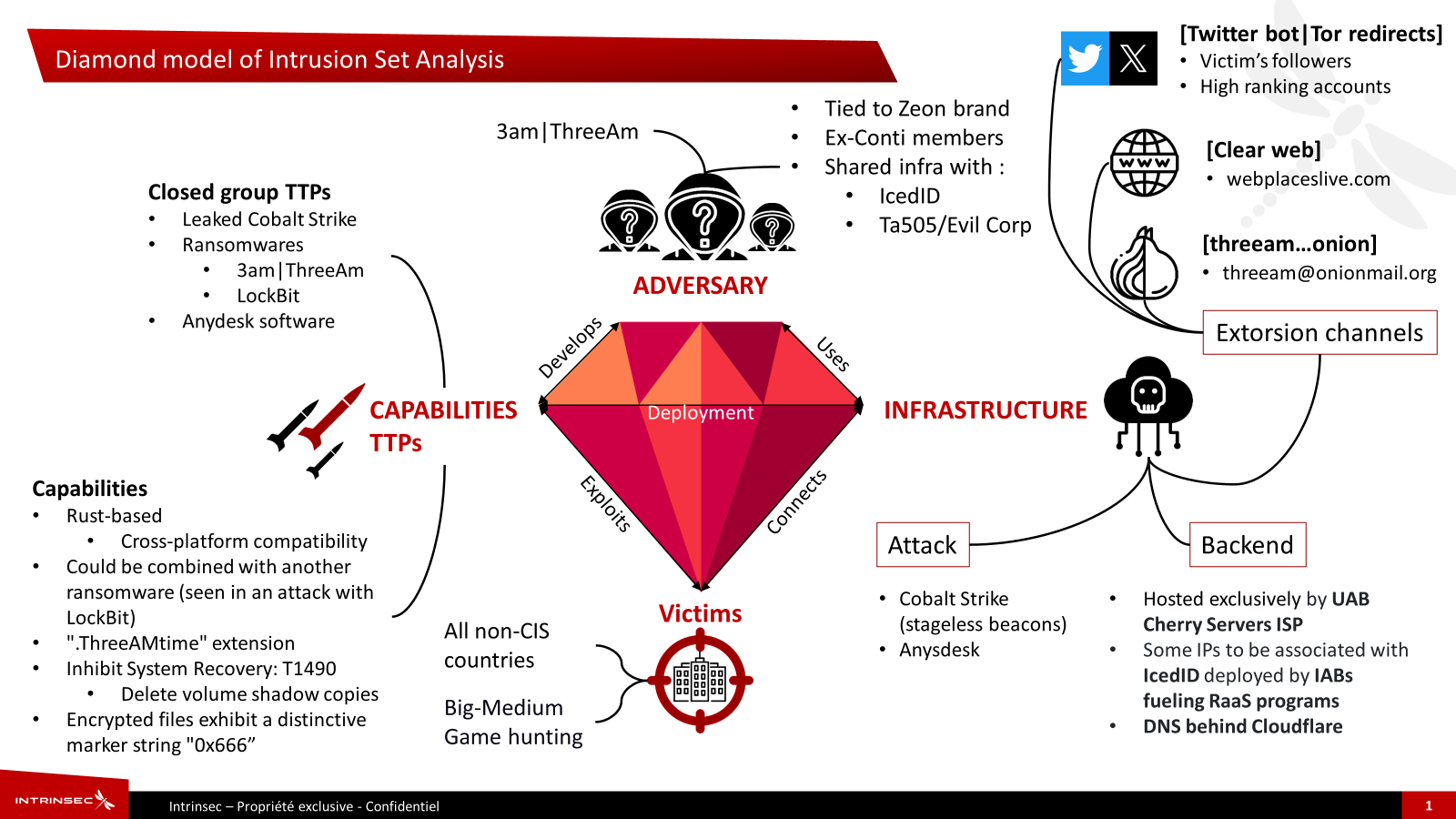

Pesquisadores de segurança que analisaram a atividade da operação de ransomware 3AM recentemente surgida descobriram conexões estreitas com grupos infames, como o sindicato Conti e a gangue Royal ransomware.

3AM, também escrito ThreeAM, também vem testando uma nova tática de extorsão: compartilhar notícias de um vazamento de dados com os seguidores da vítima nas redes sociais e usar bots para responder a contas de alto escalão no X (antigo Twitter) com mensagens apontando para vazamentos de dados. .

3h da manhã vinculado ao sindicato do crime cibernético Conti

A atividade da gangue de ransomware 3AM foi a primeira documentado publicamente em meados de setembro, quando a equipe de caçadores de ameaças da Symantec, agora parte da Broadcom, revelou que notaram agentes de ameaças migrando para o ransomware ThreeAM após não conseguirem implantar o malware LockBit.

De acordo com pesquisadores da empresa francesa de segurança cibernética IntrínsecoThreeAM provavelmente está conectado ao grupo Royal ransomware – agora rebatizado como Blacksuituma gangue de ex-membros do Time 2 do sindicato Conti.

A ligação entre o ransomware 3AM e o sindicato Conti tornou-se mais forte à medida que a Intrinsec progredia na investigação das táticas do grupo, da infraestrutura usada nos ataques e dos canais de comunicação.

Em um relatório compartilhado com BleepingComputer, Intrínseco diz que a sua análise do ator da ameaça revelou “uma sobreposição significativa” nos canais de comunicação, infraestrutura e táticas, técnicas e procedimentos (TTPs) entre o 3AM e o sindicato Conti.

Usando um endereço IP listado pela Symantec como um indicador de comprometimento da rede (185.202.0[.]111) em seu relatório sobre o ataque do agente da ameaça, os pesquisadores da Intrinsec encontraram no VirusTotal um script do PowerShell para descartar o Cobalt Strike que havia sido detectado desde 2020.

Em outra descoberta, a Intrinsec observou um proxy SOCKS4 na porta TCP 8000 que normalmente é usado para comunicação de tunelamento. Os pesquisadores observam que “a assinatura associada a este serviço Socks4 foi exibida em dois endereços IP que mostram essa marca de proxy desde meados de 2022”.

“Este cronograma de atividade está alinhado com o conhecido pelo ransomware Zeon, que foi observado em setembro de 2022 de acordo com Tendência Micro mas poderia ter aumentado ainda mais cedo, no ultimate de janeiro de 2022″ – Intrínseco

Além disso, os analistas da Intrinsec identificaram um certificado TLS para um serviço RDP em uma máquina chamada “DESKTOP-TCRDU4C” que está associada a ataques de meados de 2022, alguns deles aproveitando o dropper de malware IcedID em campanhas do ransomware Royal.

Anteriormente, o IcedID period usado para entregar ransomware do XingLocker, que foi renomeado como grupos Quantum e Conti.

Os pesquisadores também descobriram que o conteúdo HTML do web site de vazamento de dados do 3AM na rede Tor foi indexado pela plataforma Shodan para servidores conectados à Web, o que significa que estava disponível na net clara.

Shodan mostrou um endereço IP associado a um “produto nginx que poderia ser usado para fazer proxy do tráfego de rede upstream em direção a um servidor genuíno”, disse o pesquisador.

Seguindo a trilha, a Intrinsec percebeu que o mesmo banner Apache httpd no servidor estava presente em outros 27 servidores, todos hospedados por uma organização chamada “UAB Cherry Servers”.

Cherry Servers é uma empresa de hospedagem lituana que possui um mercado relativamente baixo risco de fraudemas os serviços de inteligência de ameaças perceberam que os clientes da empresa hospedavam malware, como Golpe de Cobalto.

fonte: Intrínseco

Uma análise mais detalhada revelou que seis dos 27 servidores compartilhavam a mesma porta, protocolo, produto Apache com a mesma versão, sistema autônomo (AS16125), organização e o texto “llc” indicando uma 'sociedade de responsabilidade limitada'.

Além disso, os domínios nos endereços IP analisados possuíam certificados TLS da Google Belief Companies LLC e foram transferidos para a Cloudflare.

A Intrinsec encontrou a mesma sub-rede IP em um relatório da empresa de segurança cibernética e serviços gerenciados Bridewell em abril passado, que observa que a operação de ransomware ALPHV/BlackCat hospedou sua infraestrutura de back-end exclusivamente no ISP UAB Cherry Servers, usou endereços IP na mesma sub-rede e alguns deles foram associados ao Malware IcedID que foi usado para ataques Conti.

A descoberta técnica da Intrinsec está alinhada com a inteligência de ameaças da RedSense, dizendo que ALPHV é um grupo aliado que não faz parte do sindicato Conti, mas poderia ajudar a gangue de várias maneiras a realizar ataques.

Testando bots do Twitter para pressionar a vítima

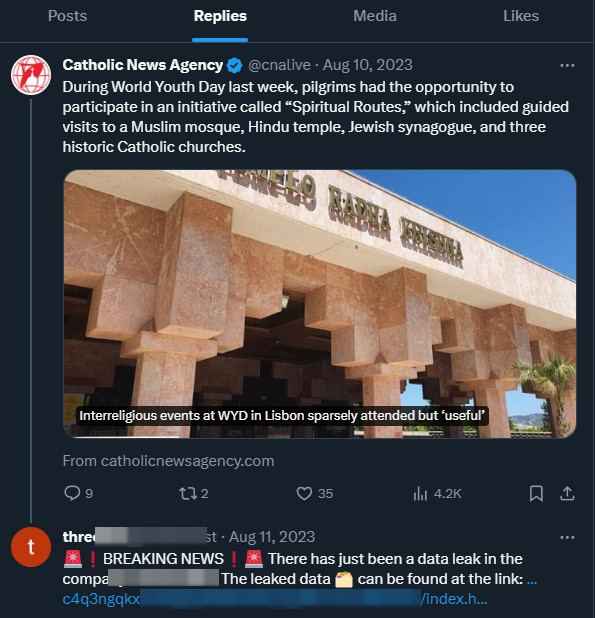

Procurando mais informações públicas sobre o ThreeAM, a equipe de inteligência de ameaças cibernéticas da Intrinsec descobriu que a gangue provavelmente testou uma nova técnica de extorsão usando respostas automatizadas no X (antigo Twitter) para transmitir notícias de seus ataques bem-sucedidos.

O ator da ameaça criou uma conta no X/Twitter no ano passado, em 10 de agosto, e a usou para deixar “numerosas respostas” mencionando uma de suas vítimas e redirecionando para o web site de vazamento de dados.

O ransomware 3AM respondeu com um hyperlink para o web site de vazamento de dados do 3AM na rede Tor para tweets da vítima, bem como para várias contas, algumas com centenas de milhares de seguidores, como o exemplo abaixo.

fonte: BleepingComputer

Esta tática foi provavelmente utilizada para divulgar a notícia do ataque e subsequente fuga de dados e para prejudicar a reputação comercial da vítima – uma empresa norte-americana que fornece serviços de embalagem automatizados.

Os pesquisadores da Intrinsec determinaram que o ThreeAM usou a mesma mensagem de forma automatizada para responder a vários tweets de alguns seguidores da vítima.

“Avaliamos com boa confiança que um bot X/Twitter provavelmente foi usado para conduzir tal campanha de nome e vergonha”, escreve Intrinsec no relatório privado compartilhado com BleepingComputer.

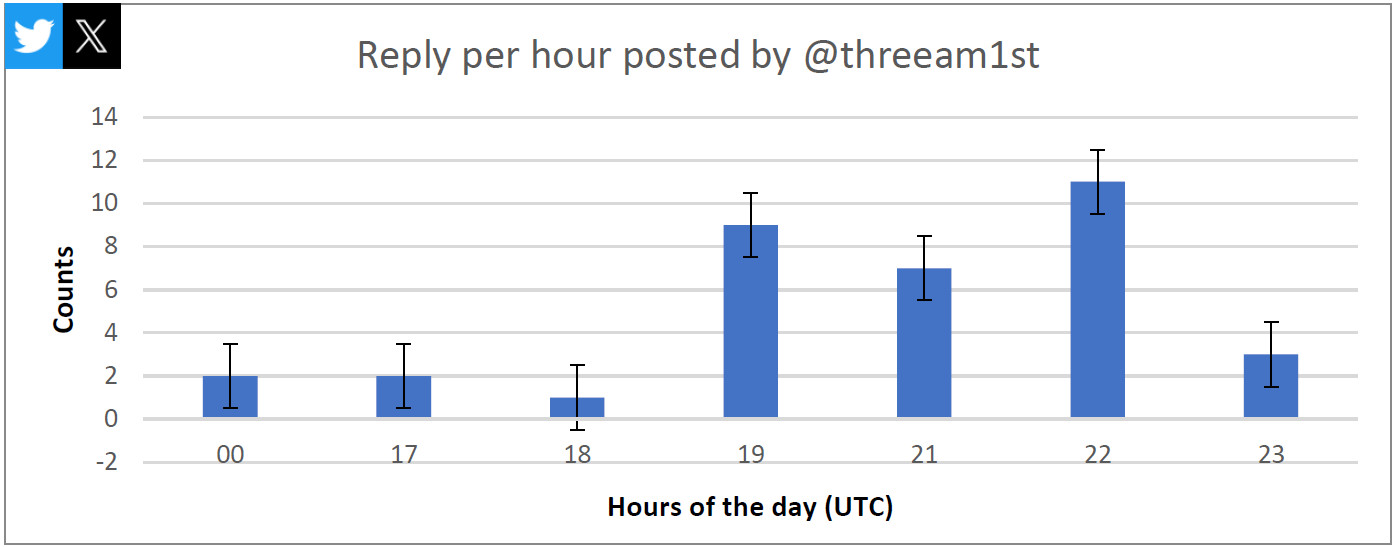

Apontando para esta teoria está o aumento do quantity e da frequência das respostas ThreeAM, às vezes até 86 por dia, bem acima da média de um usuário actual, e cerca de quatro por minuto.

fonte: Intrinsec

Vale a pena notar que esta tática parece ter sido empregada apenas com uma vítima às 3 da manhã, provavelmente porque não produziu os resultados que o autor da ameaça esperava.

Uma olhada no web site de vazamento de dados do 3AM na rede Tor mostra uma lista de 19 vítimas que não pagaram o resgate e cujos dados o ator da ameaça vazou. Surpreendentemente, o web site da 3AM é muito semelhante ao usado pela operação de ransomware LockBit.

A Intrinsec observa que “embora os conjuntos de intrusão ThreeAM pareçam ser um subgrupo menos sofisticado do Royal” e a gangue demonstre menos segurança operacional, eles não devem ser subestimados e ainda podem implantar um grande número de ataques.

O sindicato Conti

O sindicato do crime cibernético Conti foi a maior e mais agressiva operação de ransomware entre 2020 e quando encerrado em maio de 2022 após uma violação de dados conhecida como Vazamentos de Conti.

Durante uma de suas mais produtivas ondas de hackers, os afiliados da operação comprometeram mais de 40 organizações em pouco menos de um mês, o ataques mais rápidos levando apenas três dias desde o acesso inicial aos sistemas de criptografia.

O sindicato se dividiu em várias células e a marca ransomware foi dissolvida, mas muitos de seus membros e afiliados fizeram parceria com outras operações, contribuindo com indivíduos experientes em todas as fases de um ataque, desde a análise do alvo e acesso inicial, até negociações, infraestrutura, desenvolvedores e operadores. .

Uma continuação é Ransomware actual“o herdeiro direto de Conti”, de acordo com o pesquisador de inteligência de ameaças cibernéticas da RedSense Yelisey Bohuslavskiyuma operação fechada com membros que se conhecem pessoalmente.

Por causa de um postar em um fórum de hackersalguns pesquisadores especulam que um dos líderes do grupo Royal é um ator de ameaça que se autodenomina Baddie. No entanto, nenhuma outra evidência foi divulgada publicamente sobre isso e o ransomware hoje em dia é um cenário em constante mudança, e Baddie poderia estar apenas trabalhando com várias operações de ransomware como serviço (RaaS), diz Bohuslavskiy.

Em um cenário tão caótico quanto o de afiliados que trabalham com vários grupos RaaS, é difícil rastrear os membros de uma gangue específica ou vinculá-los a uma operação.