Em resumo: As falhas de segurança baseadas em {hardware} tornaram-se mais frequentes nos últimos anos, mas afetaram principalmente os processadores Intel e AMD. Agora, a Apple se junta a essas fileiras com uma vulnerabilidade recentemente descoberta que faz com que as CPUs da série Mac M exponham chaves de criptografia. Por ser baseado em {hardware}, há pouco que os usuários possam fazer além de manter o macOS atualizado.

Um artigo publicado recentemente descreve uma falha que afeta principalmente o Apple Silicon que permite invasores para contornar a criptografia de ponta a ponta por meio de um ataque de canal lateral nos dispositivos da empresa. Qualquer pessoa que desenvolva software program de criptografia para Macs provavelmente precisará repensar seus procedimentos de segurança.

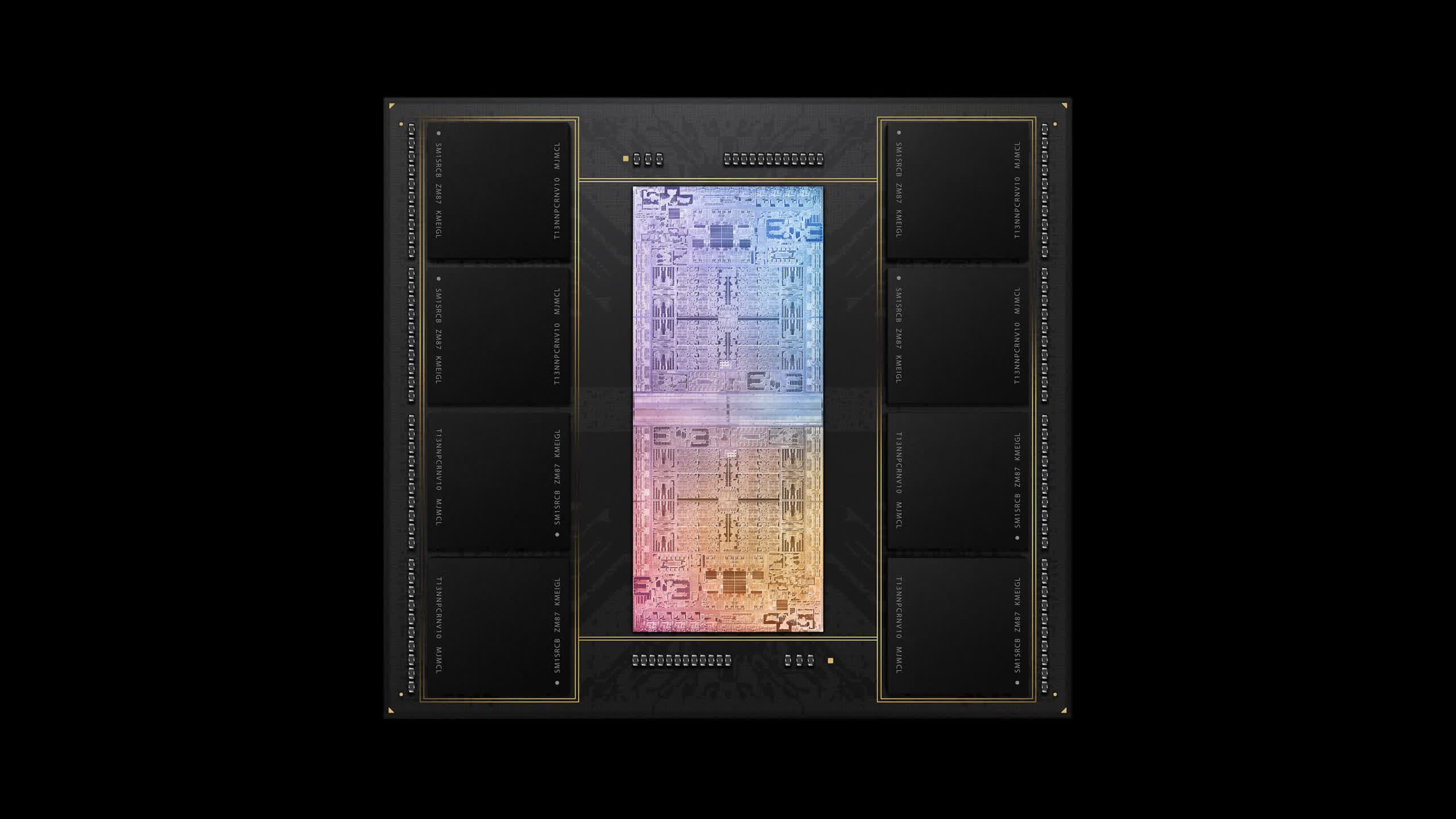

Os analistas de segurança confirmado o exploit, apelidado de GoFetch, funciona em CPUs M1 e especula que provavelmente também afeta os chips M2 e M3 e suas variantes Professional e Max. Os processadores Raptor Lake de 13ª geração da Intel também apresentam a falha que permite o GoFetch, mas provavelmente não foram afetados.

O problema está no pré-buscador dependente de memória de dados (DMP) – um recurso de CPU que melhora o desempenho extraindo dados pré-armazenados em cache com base em previsões. A programação em tempo constante, que controla estritamente a velocidade das operações de um sistema, normalmente protegeria contra ataques de canal lateral. Infelizmente, o DMP quebra o recurso, prejudicando uma camada de segurança important.

Os pesquisadores disseram à Ars Technica que GoFetch manipula o DMP vaza dados suficientes no cache ao longo do tempo para que um invasor decide uma chave de criptografia de ponta a ponta. Tudo o que os usuários podem fazer para mitigar o GoFetch é manter seus Macs atualizados. Os desenvolvedores de bibliotecas criptográficas têm algumas opções, mas elas apresentam desvantagens.

A opção nuclear seria desabilitar totalmente o DMP, mas isso só funciona em processadores M3 e impacta significativamente o desempenho. Alternativamente, os desenvolvedores poderiam executar a criptografia inteiramente em núcleos Icestorm – equivalentes da Apple aos núcleos de eficiência da Intel – que não executam DMP, mas isso também incorre em uma penalidade considerável de desempenho. O mesmo se aplica a outra solução possível – ocultação de entrada.

Em última análise, limitar quem pode acessar uma peça de {hardware} é a melhor solução. No longo prazo, o software program deverá ganhar a capacidade de controlar se e como utiliza o DMP. Os pesquisadores notificaram a Apple sobre o problema no ultimate do ano passado, mas a empresa não comentou publicamente. Os pesquisadores planejam liberar o código de prova de conceito em breve.

A situação lembra as vulnerabilidades substanciais que afetaram inúmeras CPUs nos últimos anos, como EspectroFusão, Sangramento Zene Queda. Os pesquisadores descobriram anteriormente o PACMAN falha em CPUs M1 e Vazamentoque pode vazar dados confidenciais de chips das séries M e A – afetando dispositivos macOS e iOS.